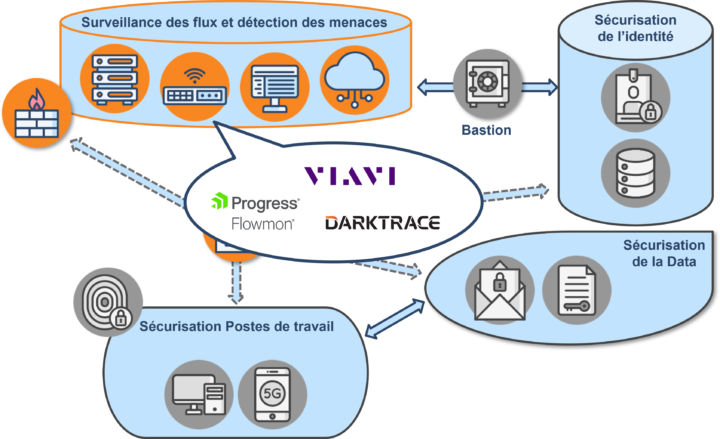

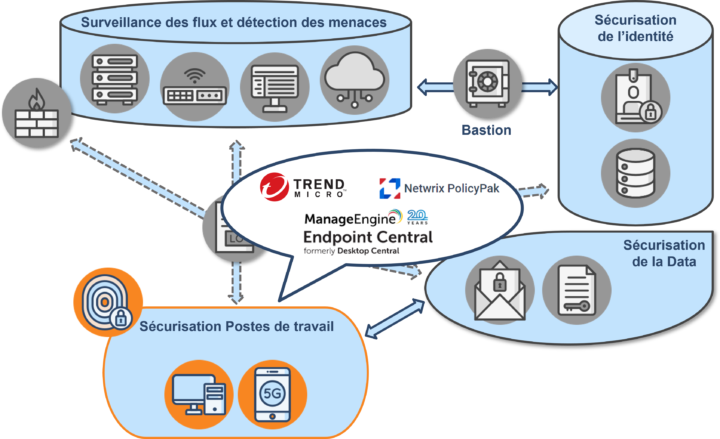

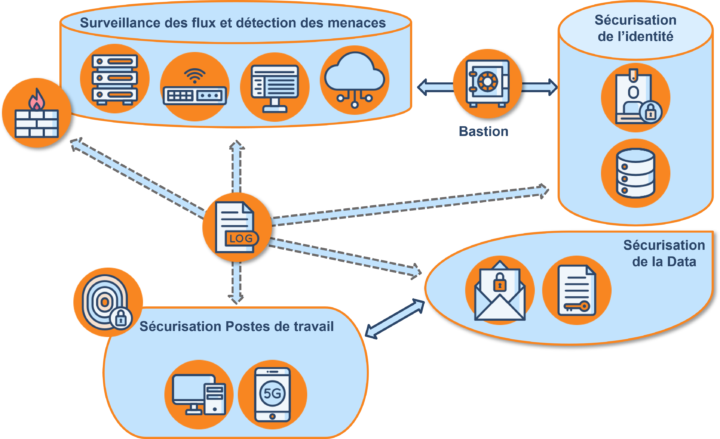

A l’instar de Orsenna et de son cockpit de supervision, en tant qu’intégrateur sécurité nous tentons d’apporter une vision simplifiée des solutions de sécurité qui répondent aux besoins de conformité et de protection du SI, de l’infra au data en passant par les users.

Le cockpit facilite la visualisation du parcours de sécurité et sa méthodologie, sans toutefois apporter une réponse unique. En effet, plusieurs éditeurs peuvent naviguer sur les différentes catégories, selon les besoins standards ou avancés des équipes informatiques.

Sécurisation de l'infrastructure

Il est évident que le réseau est une clé fondamentale pour maintenir un fonctionnement optimale de mon SI. C’est logiquement une cible, et une zone à protéger pour anticiper toute tentative d’intrusion.

- Gestion des firewalls

- Détection des menaces sur le réseau (ransomware, etc...)

- Collecte et analyse des flux

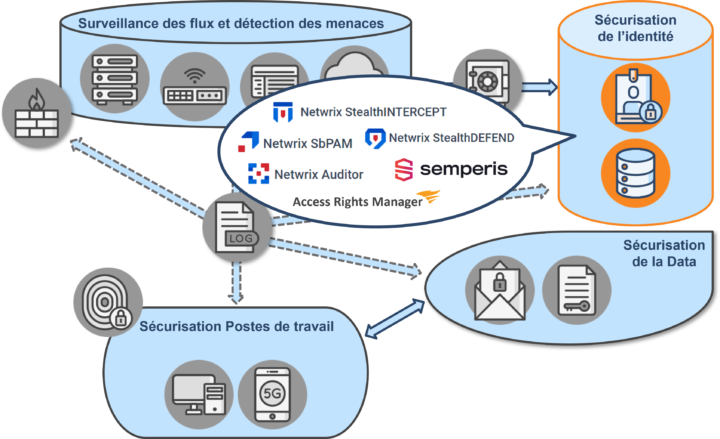

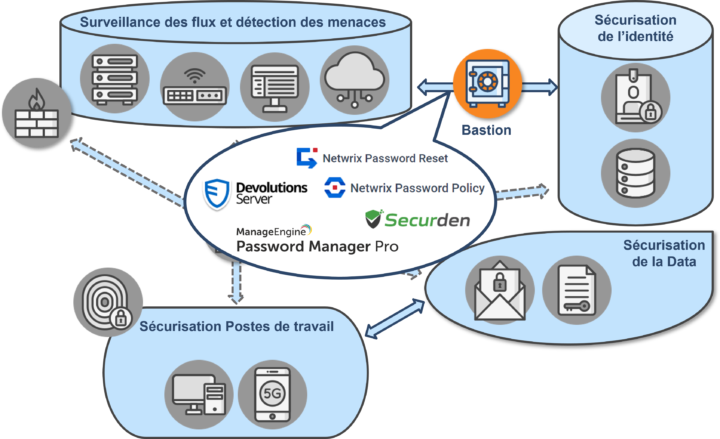

Sécurisation de l'identité

La sécurisation de l’accessibilité est primordiale pour une structure. Il est logique que les clés de votre logement ne tombent pas entre de mauvaises mains. Plusieurs solutions répondent à ces exigences de protection.

- Gestion des droits d'accès utilisateurs

- Multiple facteur d'authentification (bastion)

- Audit rapide de sécurité et de conformité

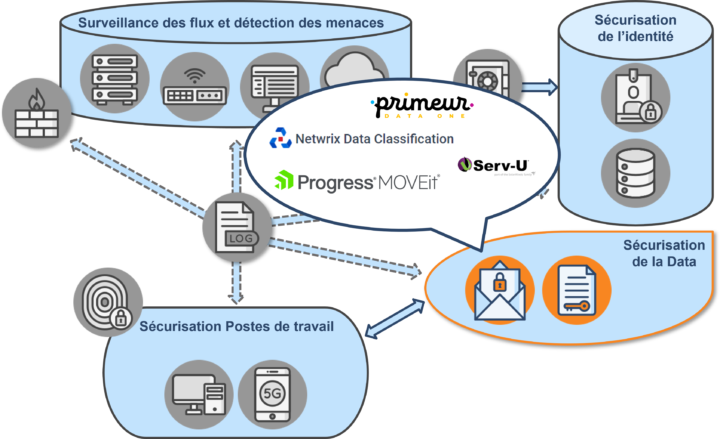

Sécurisation de la donnée

L’information, source de valeur ajoutée pour toute organisation, est une donnée sensible à sécuriser. Les différents moyens d’y accéder ou de l’échanger sont des paramètre à maitriser.

- Sécurisation des échanges machines-machines

- Gestion avancée des mots de passe

- Encryptions des données

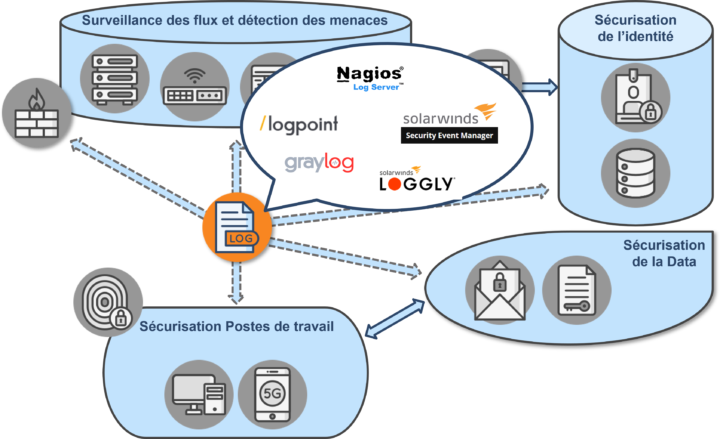

Analyse avancée des logs

Les journaux d’évènements sont une source de compréhension et d’analyse du système d’information des structures. Les Logs permettent de retracer le parcours d’un attaquant ou d’isoler les sources de conflit.

- Collecte et centralisation des Logs

- Détection des menaces (SIEM)

- Analyse et remédiation