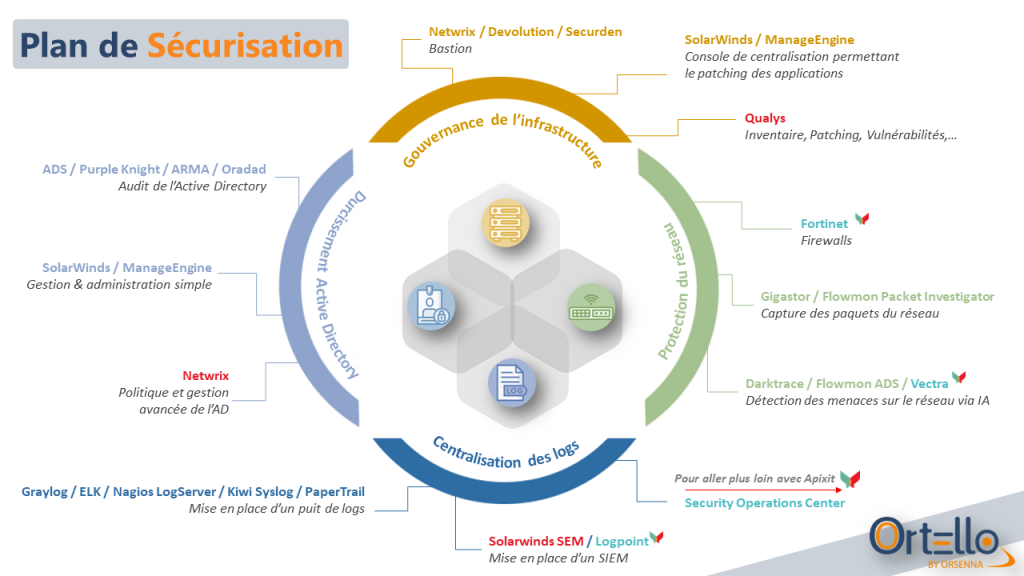

Dans un paysage numérique en constante évolution, la cybersécurité est devenue une préoccupation majeure pour les entreprises du monde entier. Protéger ses données sensibles et son infrastructure contre les menaces en ligne est essentiel afin d’assurer la pérennité de votre entreprise. Notre Parcours de sécurisation en 4 étapes est inspiré par les Recommandations de l’ANSSI et permet d’améliorer votre cybersécurité en servant de bouclier face aux intrusions malveillantes.

Gouvernance de l’infrastructure

La gouvernance de l’infrastructure constitue le fondement de toute stratégie de cybersécurité efficace. Elle implique la mise en place de politiques et de procédures pour gérer et protéger votre environnement informatique. Selon une étude de PwC, 47% des entreprises n’ont pas de politique de sécurité informatique formelle ce qui peut mener à des failles de sécurité et donc à des intrusions dans le SI. Il est donc crucial d’établir des politiques claires concernant l’utilisation des données, l’accès aux systèmes et les protocoles de sécurité. Nos solutions de gouvernance se composent de solutions bastion, de patching et de gestions des terminaux.

Durcissement du domaine Active Directory

Le domaine Active Directory est souvent la cible privilégiée des attaquants cherchant à s’introduire dans les systèmes informatiques d’une entreprise. Pour renforcer la sécurité de votre domaine Active Directory, il est nécessaire de mettre en place des mesures telles que la restriction des privilèges administratifs, la mise en œuvre de stratégies de groupe strictes et la surveillance des accès. Si les accès sont trop permissifs les risques d’intrusions dans le SI et de cyberattaques augmentent drastiquement ce qui peut mener à un vol de données. Pour éviter cela notre Parcours de sécurisation se compose de solutions qui réalisent des audits de conformité, permettent de gérer facilement les accès, détectent les menaces sur l’AD et proposent la restauration d’une forêt AD en cas d’incident.

Collecte de logs et centralisation

La collecte et la centralisation des logs sont cruciales pour détecter et répondre aux incidents de sécurité rapidement. En consolidant les logs de tous les périphériques et systèmes de votre réseau, vous pouvez repérer les comportements anormaux et les activités suspectes. Selon le rapport Verizon Data Breach Investigations, 56% des violations de données prennent des mois ou plus à être découvertes. La collecte et l’analyse efficaces des logs peuvent réduire ce délai et minimiser les dommages potentiels. Nos solutions Logs et SIEM permettent de bénéficier d’un historique afin de comprendre les dysfonctionnements sur le SI et envoient des alertes afin de réduire le temps d’intervention.

Protection du réseau

La protection de votre réseau est un aspect crucial de la cybersécurité. Cela implique l’utilisation de systèmes de détection des intrusions et de solutions de sécurité réseau avancées pour empêcher les attaquants d’entrer dans votre réseau. Selon le Ponemon Institute, le coût moyen d’une violation de données s’élève à 3,86 millions de dollars. Investir dans la protection du réseau peut aider à éviter ces coûts élevés et à protéger la réputation de votre entreprise. Pour protéger votre réseau nous vous proposons des solutions qui mesurent la performance et détectent les menaces et les comportements anormaux.

Découvrez notre Parcours de sécurisation

Nous contacter

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80